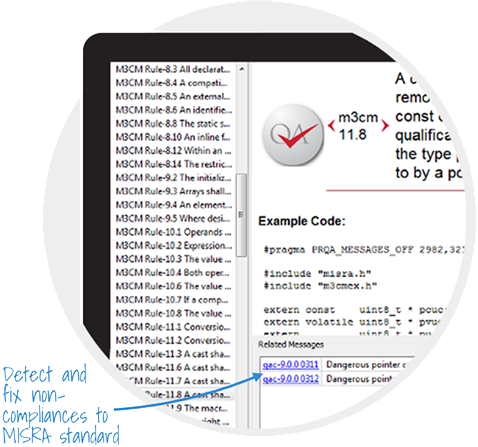

用于MISRA编码指南的开箱即用的Helix QAC扩展

自动跟踪、报告和演示MISRA C合规性

持续检查源代码是否符合MISRA C编码准则

扩展到数百万行代码

增加代码的可移植性和可重用性

给开发人员上下文反馈,帮助改正错误并从中学习

减少由手工代码评审和缓慢分析工具和方法造成的瓶颈

在不执行程序的情况下分析源代码

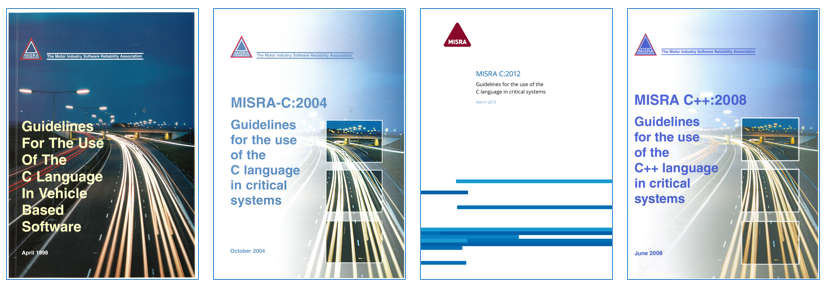

所有编程语言(包括ISO C和C++语言标准)都包含了未经完全指定的用法,或者是相同语言结构的不同编译器实现表现出不同的行为。对于安全相关或安全关键系统,MISRA的“advisory”和“required”规则为C和C++语言定义了更安全的语法子集,以改进程序的可移植性、安全性与信息安全性。这些子集只是完整语言的受限版本,因此标准的商业货架工具链也可以与它们一起使用,同时提供更安全的程序,程序员可以在不同的环境中按照预期运行。

MISRA模块包括:

MISRA C:1998

MISRA C:2004

MISRA C:2012(MISRA C3)

MISRA C++

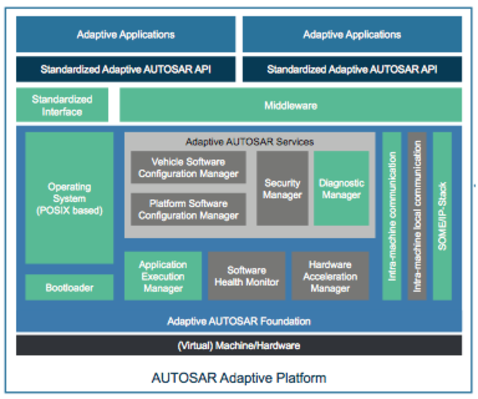

Helix QAC++的AUTOSAR模块扩展了Helix QAC++的应用,开箱即用AUTOSAR编码指南。

突出编码规则的违背

报告未指定、未定义或编译器依赖的行为

清晰标记可能的运行时问题

覆盖所有可能的执行路径

互连和自动驾驶技术正在快速发展。这些变化要求对新的和现有的ECU软件平台都有全新的开发需求。

AUTOSAR为高度自动化和互连驾驶技术开发的新的“自适应平台”标准,有助于满足这些快速增长的市场需求。

推动自适应平台标准的一些技术包括:

高性能32 /64位微处理器(带有外部存储)

并行处理

高带宽通信

通过将应用程序安全性措施融入到设计和编码过程中,实现一个规范的、可重复的和安全的开发过程。

插入我们的自动化静态分析工具

消除不安全的编码实践

消除未定义的行为

避免被经常利用的漏洞

改进整体系统质量

CERT将漏洞描述为在信息系统中出现的影响安全性的软件缺陷。

缺陷可能很小,不会影响软件的性能或结果,但再小也会被攻击所利用造成严重的安全性危害。

CERT估计报告出来安全事故高达90%是由于软件代码或设计中的缺陷造成的。

我们的CERT组件自动测试安全漏洞,它们来自一个有20年记录历史的漏洞数据库。

保证没有编码错误;不安全的编码习惯和未定义的行为通常被发现是漏洞的根源。

自动静态分析结合CERT®C和C++插件帮助你生产可以预见和正确执行的软件;尽量减少对安全漏洞和弱点的暴露;并创建能够抵御大多数已知攻击和新攻击的代码。

您将知道您的代码是可靠的、值得信赖的,并且在代码被编译之前是能复原的。

对于在企业级代码库上工作的大型开发团队来说,手工跟踪、报告和演示对安全编码标准的合规性是不可行的。

CERT®C和 C++ 附加组件自动向利益相关者报告和跟踪合规性,生成为外部各方演示合规性所需的文档。

(Common Weakness Enumeration)

CWE提供了一个全面的已知隐患的存储库,而CERT®C安全编码标准识别可能暴露隐患的不安全的软件结构。

不是所有CERT®C编码规则都能直接映射到CWE提到的隐患,因为一些编码错误有多种表现形式,不直接关联到任何隐患。同样,CWE中不是所有的隐患都会体现在编码标准中,因为有些缺陷与高级设计有关。

CWE由一系列视图组成,如dictionary视图和development视图。CWE - 734视图列举了CERT®C安全编码标准涉及的隐患,包括799个CWE中的103个。开发人员如果坚持CERT®编码标准,就能够完全或部分防止CWE- 734中确定的隐患。